新しいネットワークセキュリティモデルとしてSecure Access Service Edges(以下SASE)という概念が浸透し、様々なSASEソリューションが登場しています。しかし、自社にSASEを適用できるのか、どのソリューションを選択すればいいのか、不安も多いのではないでしょうか。

そこで多くのお客様のSASE導入を手掛けている弊社の経験から、SASE検討時における重要ポイントを解説します。本記事をお読みいただき、自社環境に最も適したSASE導入の最初の1歩を踏み出していただけたら幸いです。

SASEは2つのソリューション提供方式に大別できます

SASEは、データセンターを中心としたセキュリティ運用の限界及びボトルネックを解消し、ユーザとアプリケーションをダイレクトかつ安全につなぐために生まれた新しいネットワークセキュリティの概念です。SASEを利用することで、ネットワーク遅延を最小化しつつゼロトラストを前提としたセキュリティを確保できます。その結果、ユーザはあらゆる場所から社内外にあるアプリケーションやデータに安全かつ快適にアクセスできるようになります。

従来、データセンターや拠点などの【企業ネットワーク内】とインターネットなどの【企業ネットワーク外】を、境界型セキュリティで明確に分けてセキュリティを管理していました。しかし、今後はどこからアクセスする場合でも、アクセス先がどこであっても同等にセキュリティ管理できる必要があります。その理由は、いまやユーザの作業環境やアプリケーション、データ、トラフィックなどが【企業ネットワーク内】から【企業ネットワーク外】に流れているからです。こういう状況を反映してSASEという概念が脚光を浴びています。

そしてこのSASEを実現するソリューションの提供方式は、「Secure Web Gateway(以下SWG)方式」と「Firewall as a Service(以下FWaaS)方式」の2種類に大別されます。

-

SWG方式

SWG方式には2つの構成要素があります。1つは従来のWANはそのままに、長い間データセンター(以下DC)のオンプレの主役であったプロキシがクラウド上に飛び出したクラウドプロキシです。もう1つは独立したリモートアクセスソリューションとして新たに登場したSoftware Defined Perimeter(以下SDP)というソフトウェア定義型ソリューションです。

このSWG方式はクラウドプロキシがインターネット上に構成され、既存WANの負荷を軽くする方向に働きます。社内の拠点そしてテレワークユーザから、社外のインターネットやSaaSへのアクセスはすべてこのクラウドプロキシを通過して抜けていきます。

また、もう1つのインターネット上に構成されているSDPを利用することで逆方向の、社外から社内リソースに安全にアクセスすることが可能になります。このように、外向けの通信に対するセキュリティに威力を発揮できるクラウドプロキシと、テレワークユーザが社内リソースへアクセスするSDPの組み合わせをクラウドサービスによって実現しています。

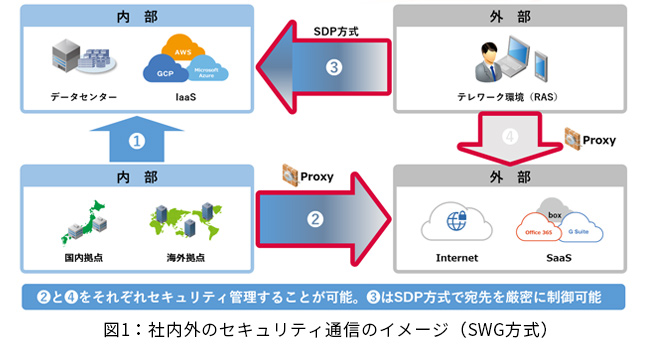

それでは、この形により保護される通信を考えてみましょう。いままではDCやIaaSからインターネットへ抜ける通信のみを考えていればよかったわけです。しかしSASE時代ではもっと様々な角度からのセキュリティ確保の手段を考えなければならなくなりました。具体的には図1で示すとおり、【①内部から内部】、【②内部から外部】、【③外部から内部】、【④外部から外部】の4つの通信をどのように管理していくかを決めることが必要です。

SWG方式ではここでいう【②内部から外部】、そして【④外部から外部】の通信をプロキシ経由で通信させることが可能になります。

また、セキュリティチェック機能はありませんが、SDP機能によって【③外部から内部】の通信を、宛先を絞って通信させることが可能になります。

-

FWaaS方式

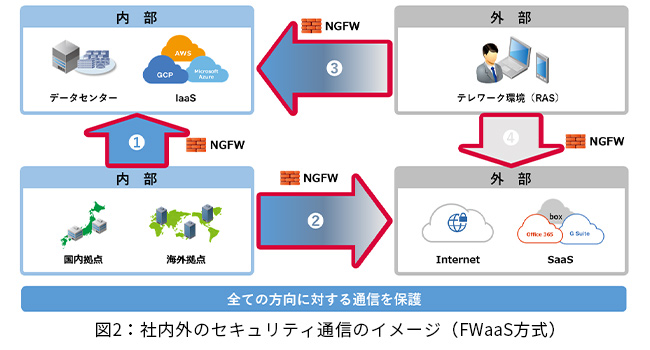

一方、FWaaS方式はWANの中心に大規模な次世代型ファイアウォール(以下NGFW)が乗っていると考えて頂くとわかりやすいかと思います。これにより、このセキュリティクラウドWANを通過するすべての通信は把握され制御することが可能となります。そしてNGFWベースのSASEの利用によりリモートアクセスサービスも内包されます。

このFWaaS方式の特長は、あらゆる通信をセキュリティ保護下に置くことで、社内外に対するセキュリティチェック及び完全な可視化が可能になります。この方式のSASEを適用することによって、全方位で一元的なゼロトラスト環境への移行が実現します。

FWaaS方式では、図2に示すとおり、【①内部から内部】、【②内部から外部】、【③外部から内部】、【④外部から外部】のすべての通信を同一セキュリティポリシーで可視化・保護できます。

企業ごとに最適なSASE適用範囲や導入ステップは千差万別です

ここまでの説明はすべての通信をSASE適用範囲とした場合ですが、フルスペックで入れることが適切とは限りません。自社の環境や課題によっては当然、様々なバリエーションが考えられます。

既存WANとSASEのハイブリッド構成、セキュアRASとしてテレワークユーザだけを保護対象とする構成、インターネットゲートウェイとしてのSASEの活用など、自社の課題に応じてスコープを選択できる柔軟性の高さがSASEの採用が急速に進む理由の1つになっています。

-

例1:既存WANを活かした構成

日本ではWANのトラフィック利用率が非常に多いため、WANとのハイブリッド方式でSASEを導入することは珍しくありません。既存WANはそのままにFWaaS方式のセキュリティクラウドをインターネットに抜けるトラフィックだけに流すことにより、インターネット向けのトラフィックのみをセキュリティチェックすることが可能になります。ここにセキュアRASをつなぎ、社外のテレワーク端末は従来どおりセキュアRASで守る、というデザインをすればピンポイントでセキュリティチェックを施した構成をとることができます。つまり、既存WANのリプレースを前提とせずに共存を目指すことで、数年後のあるべき姿を意識した構成を組みやすくなります。

-

例2:インターネットゲートウェイの強化から始める構成

この構成例により、社内外の通信のみセキュリティチェックし、セキュアRASを使わずに従来のRASを使うということももちろん可能となります。このような構成によって一部の通信だけをピンポイントで守るということも可能になります。

-

例3:セキュアRASから展開する構成

実はこの構成例は、現在多くのお客様で実施されている構成かもしれません。コロナ禍でテレワークへの対応が求められ、既存環境にセキュアRASから導入していくことが考えられます。こうすると社外の通信が社内に入っていく、そして社外から社内に抜ける通信だけをまず対象にしてセキュリティチェックをしていくという導入方法もあります。

このようにお客様の課題に応じてどの範囲にどのソリューションを入れていくかということを考えることにより、最初から全方位でセキュリティを見直すのではなく、ピンポイントまたは段階的に最適なSASE導入及びセキュリティ保護をすることが可能となります。

セキュリティのことだけを考えてSASEを導入することは最適解ではありません

ここまでSASEの分類やSASE適用下でのセキュリティ管理の姿をご紹介しましたが、企業としてどの程度、どの範囲にSASEを適用するかについて、実はセキュリティのことだけを考えていても適切な判断はできません。企業として重要なことは業務の生産性を上げ、従業員の能力を最大限に発揮できることです。そのためにエンドポイントまで意識を広げて将来のあるべき姿を見据えて、SASEの適用範囲と適切なSASEソリューションを決定する必要があります。

【ホワイトペーパー】 SASE導入のためのステップ

SASEで立ち止まらずその先の目指すゴールから考える

データやアプリケーションがあらゆる場所に分散することでネットワークもセキュリティも変革が求められました。巷には様々な機能の異なるSASEソリューションが登場し、お客様の環境に導入することによって環境変化に適用できるようになります。

しかし、自社の課題を実現するSASEソリューションの選定というフェーズでは、既存環境と目的に応じてどのソリューションが適しているのかを判別するのは非常に困難です。

様々なSASEソリューションに対して豊富な知見で、検討段階からお客様と共に構成から運用までを支援できるパートナーに是非ご相談ください。